Cloudflare在2024年推出了Log Explorer,主要是为了让客户能在Cloudflare网络中本地存储、查询HTTP日志与安全事件日志。如今Log Explorer已支持Zero Trust(零信任)产品套件的日志;同时还能创建自定义仪表板,实时监控可疑或异常活动。

每天Cloudflare都会为客户拦截数十亿次网络威胁,包括但不限于DDoS攻击、机器人恶意访问、Web应用漏洞利用等。对于负责防御这些日益增多的互联网威胁的SOC分析师来说,在每次攻击之后都需要深入调查这些威胁。

而Log Explorer恰好能汇集Cloudflare各类产品的日志,为分析师提供一个统一的调查起点。这样一来分析师就不用再把日志转发到其他工具里处理,还能通过自定义仪表板,专门监控与自己企业相关的安全信号。

一、Log Explorer支持Zero Trust数据集

Log Explorer会将Cloudflare日志保留30天,方便你在Cloudflare仪表板的单一界面里,直接本地分析这些日志。Cloudflare的日志数据类型丰富,涵盖了多种功能相关信息,比如HTTP请求日志会包含客户端的详细信息:

- IP地址

- 请求方式

- 自治系统(ASN)

- 请求路径

- TLS版本

不仅如此,Cloudflare的应用安全WAF(Web应用防火墙)还会给这些HTTP请求日志补充额外信息帮助更快识别威胁。

而如今,Log Explorer又新增了7 个Cloudflare产品的数据集,均来自Zero Trust产品套件生成的日志,具体包括:

- Access(访问控制)

- Gateway DNS(网关域名解析)

- Gateway HTTP(网关HTTP请求)

- Gateway CASB Network

- CASB

- Zero Trust Network Session(零信任网络会话)

- 以及Device Posture Results(设备状态结果)

接下来就通过例子讲讲如何用这些日志识别常见威胁。

二、调查未经授权访问结合Access日志和HTTP请求日志,我们能清晰看到那些 “未获适当权限却尝试访问资源或系统” 的行为,比如暴力破解密码。

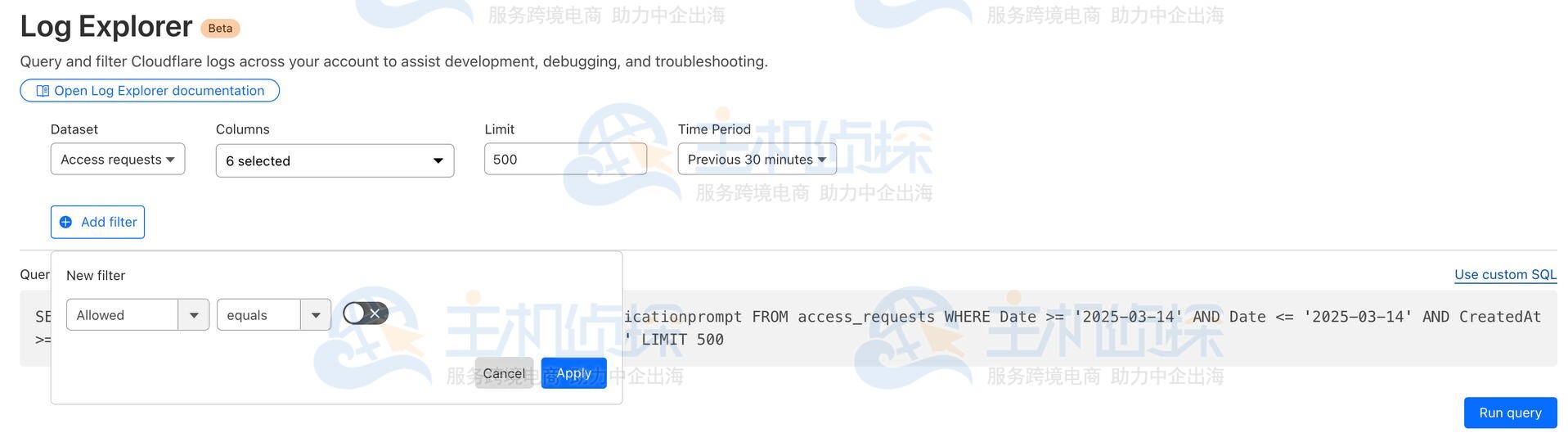

具体操作时可以先在Access日志里过滤 “Allowed(允许)” 字段,筛选出和未经授权访问相关的活动:在Log Explorer中发起查询,选择Access请求数据集里的 6 列数据,再针对 “允许” 字段设置过滤条件即可。

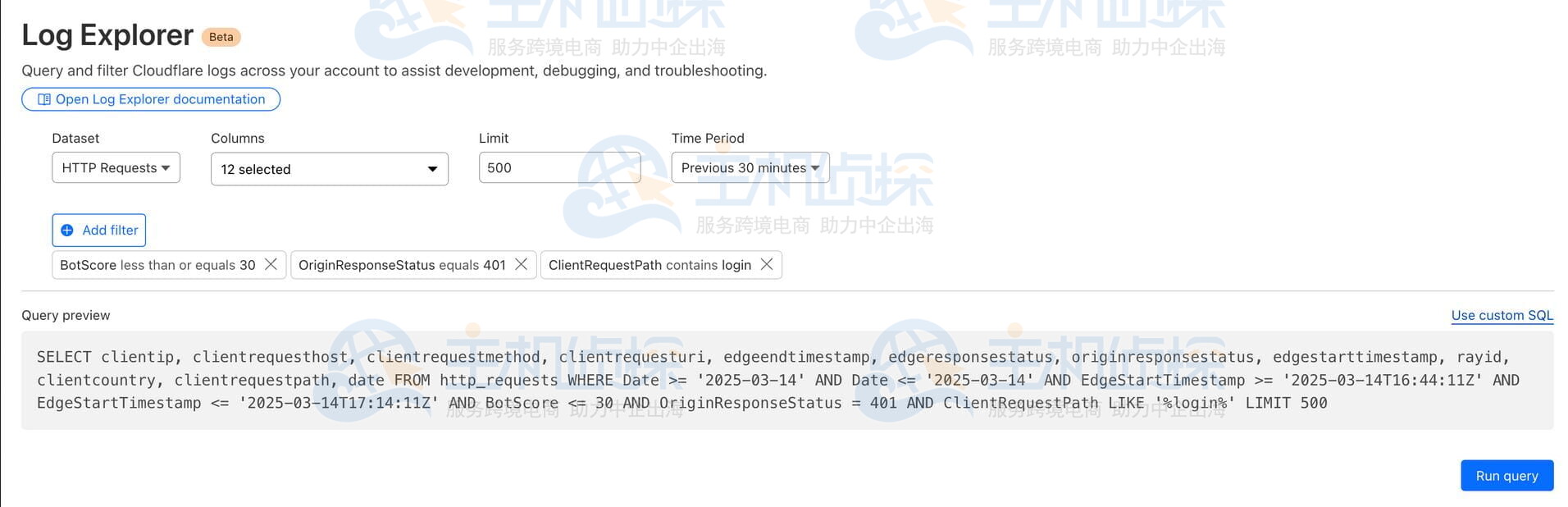

找到这些可疑请求后,你还能查看对应的HTTP日志,判断这些未经授权活动是否来自机器人网络:同样在Log Explorer中查询,选 HTTP请求数据集的12列数据,然后针对 BotScore(机器人评分)、OriginResponseStatus(源站响应状态)、ClientRequestPath(客户端请求路径)这三个字段设置过滤条件。

拿到这些信息后,你就可以通过 “Custom Rules(自定义规则)” 功能,制定针对性规则来拦截违规流量。

三、检测恶意软件Cloudflare的Web Gateway(Web网关)能跟踪用户访问的网站,管理员可以通过它识别并拦截对恶意网站或违规网站的访问。而Web Gateway的日志还能帮你判断用户的设备或账号是否正遭受恶意软件攻击。

查看日志时如果你发现 “短时间内多次尝试访问已知恶意网站” 的记录(比如有些网站的主机名是一长串随机字符,目的是隐藏真实地址),就需要警惕。

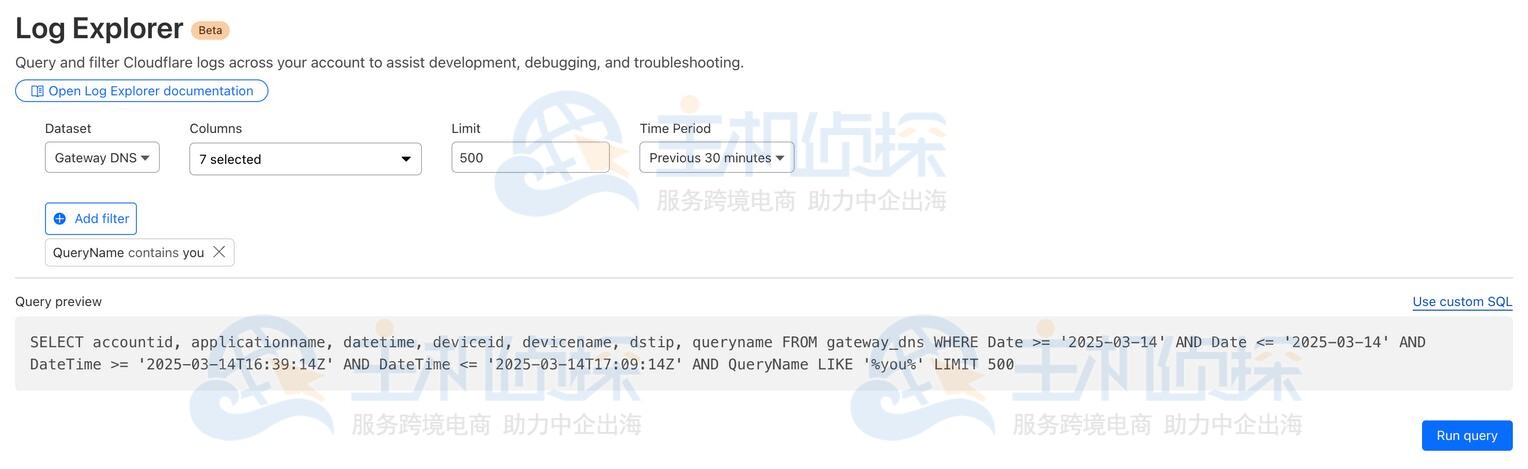

举个例子,可以在日志中查询是否有向伪造YouTube链接发起的请求:在Log Explorer中发起查询,选择Gateway DNS数据集的7列数据,再针对 “QueryName(查询名称)” 字段设置过滤条件。

安全监控没有通用模板,比如零售或金融行业的公司更关注欺诈行为,所有企业都担心数据泄露。虽然Log Explorer能帮你应对已出现的威胁,但新推出的自定义仪表板能让你自主定义需要监控的特定指标,精准跟踪自己关注的威胁类型。

自定义仪表板的上手很简单,甚至能用自然语言创建图表。这个自然语言界面已经整合到图表的创建/编辑流程里:你只用用自己的话描述想要的图表,系统就会像 2024 年安全周期间推出的AI助手(AI Assistant)那样,把你的描述转换成对应的图表配置,之后就能把图表添加到新仪表板或现有仪表板里。

用提示词创建:输入类似 “比较状态代码范围随时间推移的变化” 这样的查询,AI模型会自动选择最合适的可视化形式,生成图表配置。

手动自定义图表:你也可以手动选择图表的各项元素,比如图表类型、标题、查询的数据集、指标和过滤条件,完全掌控图表的结构。

如果需要更多帮助,Cloudflare还提供了一些预制模板,可直接用于特定场景的监控,目前已有的模板包括:

- 机器人监控:识别访问网站的自动流量;

- API安全性:监控应用内API端点的数据传输情况,以及是否有异常行为;

- API性能:查看应用中API端点的响应时间数据和错误率;

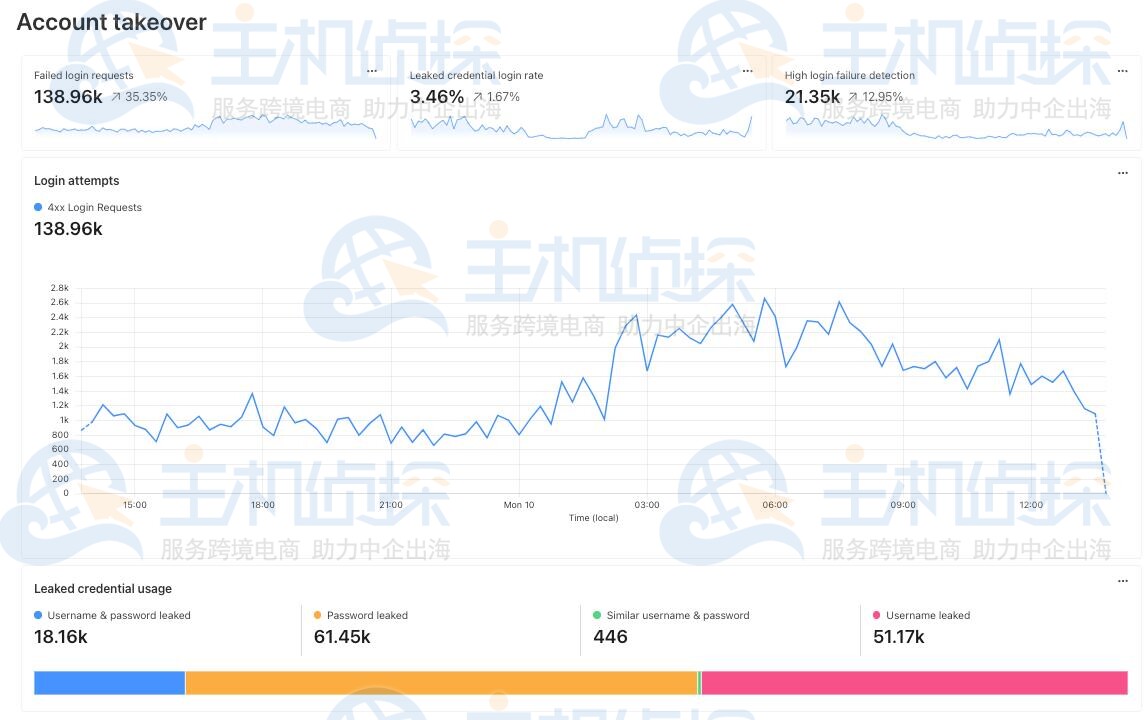

- 账户接管监控:跟踪登录尝试、使用泄露凭据的登录行为,识别账户接管攻击;

- 性能监控:找出源服务器上响应较慢的主机和路径,查看 “首字节时间(TTFB)” 指标。

- 创建好仪表板后还能用同样的 “自然语言图表创建器” 添加或删除单个图表。

以之前提到的 “调查未经授权访问” 为例:你可以用 “账户接管(Account Takeover)” 模板创建仪表板,专门监控与自己域名相关的可疑登录行为。这个仪表板会显示 5 个图表,分别跟踪 “失败登录请求数”“使用泄露凭据的登录数”“失败登录率”“失败登录请求的时间序列变化”,以及 “泄露凭据的分布情况”。

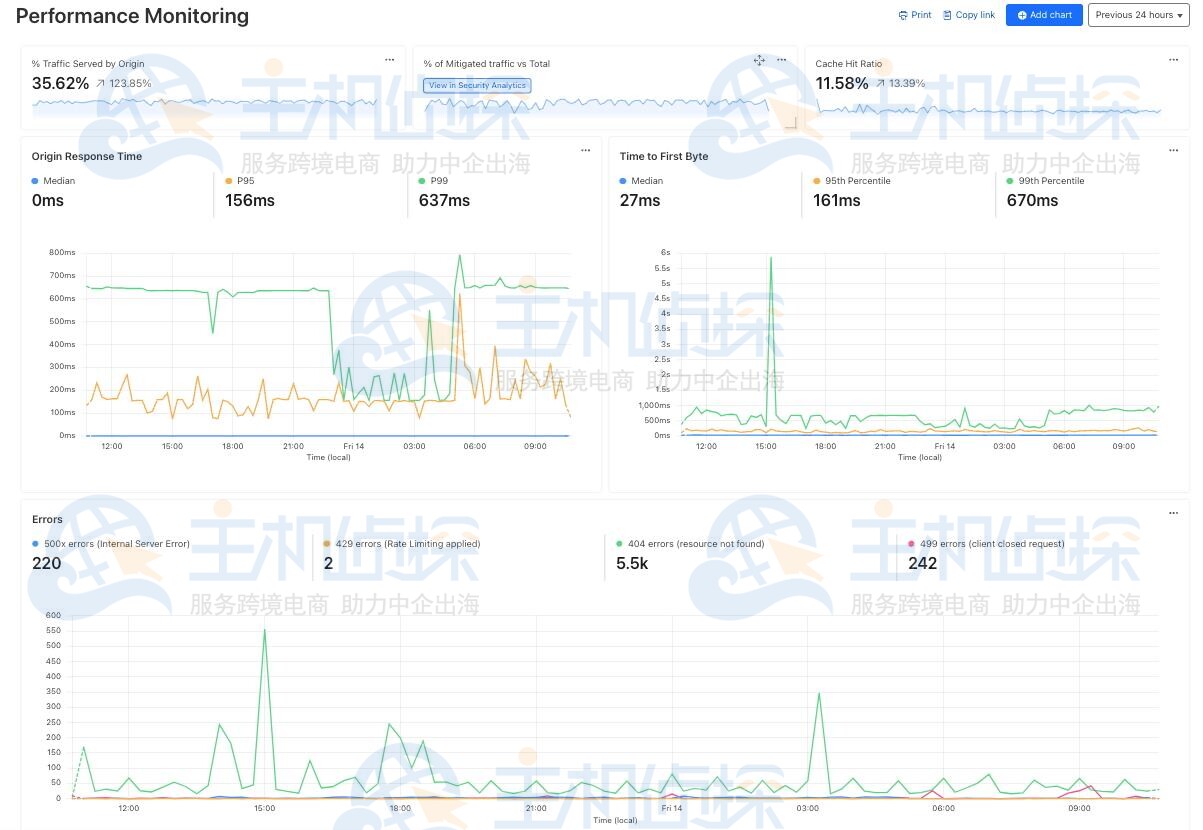

再比如,请求量突增或错误量突增,往往是出现问题的信号,有时还可能暗示可疑活动。这时你可以用 “性能监控” 模板:既能查看源站响应时间、首字节时间(TTFB)等指标,也能监控常见错误。

举个例子,如果图表中显示404错误突然增多,很可能是有人在未经授权扫描网站端点的信号。这个性能监控仪表板会包含6个图表,分别监控 “源站服务流量占比”“Cloudflare减少的流量占比”“缓存命中率”“源站响应时间百分位数”“首字节时间百分位数”,以及 “常见错误代码在时间序列上的分布”。

使用自定义仪表板时如果发现流量模式异常,或者某个错误量突然激增、需要深入调查,只需点击 “安全分析视图(Security Analytics View)” 按钮就能进一步挖掘数据,直接制定自定义WAF规则来缓解威胁。

这些工具与Cloudflare平台无缝衔接,能让你在同一个平台上完成发现威胁、调查威胁、缓解威胁,不用再把日志转发到第三方安全分析工具。

相关推荐:

《WordPress设置Cloudflare CDN详细图文教程》

《CloudFlare+Nginx+iptables防火墙解决国外VPS小型CC攻击的核心方法》

(本文由美国主机侦探原创,转载请注明出处“美国主机侦探”和原文地址!)

微信扫码加好友进群

主机优惠码及时掌握

QQ群号:938255063

主机优惠发布与交流